Reading Time: 2 minutes

皆さま、こんにちは。

ManageEngine Desktop Centralの製品担当の植松です。

本日も2018年11月度のMicrosoftセキュリティ更新プログラムの概要と、パッチ管理に強みのあるクライアント管理ソフトManageEngine Desktop Centralについてご紹介いたします。

【概要】

Microsoftは、2018年11月14日(日本時間)に、以下のソフトウェアに関するセキュリティ更新プログラムを公開しました。

・Internet Explorer

・Microsoft Edge

・Microsoft Windows

・Microsoft Office、Microsoft Office Servers および Web Apps

・ChakraCore

・.NET Core

・Skype for Business

・Azure App Service on Azure Stack

・Team Foundation Server

・Microsoft Dynamics 365 (on-premises) version 8

・PowerShell Core

・Microsoft.PowerShell.Archive 1.2.2.0

今回のセキュリティ更新プログラムでは62件の脆弱性が修正されていますが、脆弱性の深刻度が「緊急」に指定されているものは12件ございます。

また今回の月例パッチでは対処されていないゼロデイ脆弱性もあります。

脆弱性の概要については以下の表をご覧ください。

| 脆弱性の概要 | KB番号 | 深刻度 | 概要 | 影響を受ける製品 | 参考URL |

| CVE-2018-8476 | KB4467106 KB4467107 KB4467678 KB4467691 KB4467697 KB4467700 KB4467701 KB4467702 KB4467703 KB4467706 KB4467708 | 緊急 | Windows 展開サービス TFTP Server のリモートでコードが実行される脆弱性 | Windows Server 2008以降 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8476 |

| CVE-2018-8541 | KB4467702 KB4467708 | 緊急 | Chakra スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8541 |

| CVE-2018-8542 | KB4467680 KB4467686 KB4467691 KB4467696 KB4467702 KB4467708 | 緊急 | Chakra スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8542</a > |

| CVE-2018-8543 | KB4467680 KB4467686 KB4467691 KB4467696 KB4467702 KB4467708 | 緊急 | Chakra スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8543 |

| CVE-2018-8544 | KB4467106 KB4467107 KB4467678 KB4467680 KB4467686 KB4467691 KB4467696 KB4467697 KB4467700 KB4467701 KB4467702 KB4467703 KB4467706 KB4467708 |

緊急 | Windows VBScript エンジンのリモートでコードが実行される脆弱性 | Windows7以降 Windows Server 2008以降 |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8544</a > |

| CVE-2018-8551 | KB4467686 KB4467696 KB4467702 KB4467708 | 警告 緊急 |

Chakra スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8551 |

| CVE-2018-8553 | KB4467106 KB4467107 KB4467678 KB4467680 KB4467691 KB4467697 KB4467700 KB4467701 KB4467703 KB4467706 |

緊急 | Microsoft Graphics コンポーネントのリモートでコードが実行される脆弱性 | Windows 7以降 Windows Server 2008以降 |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8553 |

| CVE-2018-8555 | KB4467680 KB4467686 KB4467691 KB4467696 KB4467702 KB4467708 | 緊急 | Chakra スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8555 |

| CVE-2018-8556 | KB4467680 KB4467686 KB4467691 KB4467696 KB4467702 KB4467708 | 緊急 | Chakra スクリプト エンジンのメモリ破損の脆弱性 | Microsoft Edge | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8556</a > |

| CVE-2018-8557 | KB4467680 KB4467686 KB4467691 KB4467696 KB4467702 KB4467708 | 緊急 | Chakra スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8557 |

| CVE-2018-8588 | KB4467680 KB4467686 KB4467691 KB4467696 KB4467702 KB4467708 | 緊急 | Chakra スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8588 |

| CVE-2018-8589 | KB4467106 KB4467107 KB4467700 KB4467706 | 重要 | Windows Win32k の特権の昇格の脆弱性 | Windows7 Windows Server 2008 |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8589 |

| CVE-2018-8609 | KB4467675 | 緊急 | Microsoft Dynamics 365 (on-premises) version 8 Remote Code Execution Vulnerability | Microsoft Dynamics 365 (on-premises) version 8 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8609 |

CVE-2018-8589の脆弱性について、Microsoft社は脆弱性悪用の事実を確認済みと公表しているため、被害が拡大する可能性があります。これらの脆弱性を悪用された場合、アプリケーションプログラムの異常終了や攻撃者によるコンピューター制御など、様々な被害が発生する可能性があります。

【対策】

上記の脆弱性への対策としてはMicrosoftが提供しているセキュリティ更新プログラムを適用する必要があります。

さて前回のブログでは、パッチテストによるパッチの承認設定についてご紹介いたしました。今回のブログでは前回のブログ内で告知した通り、パッチ自動配布タスクの作成方法(パッチ配布を自動化する方法)についてご紹介いたします。

パッチ自動配布タスクはプラットフォームごとに作成する必要がありますが、以下のたった4ステップで完了します。

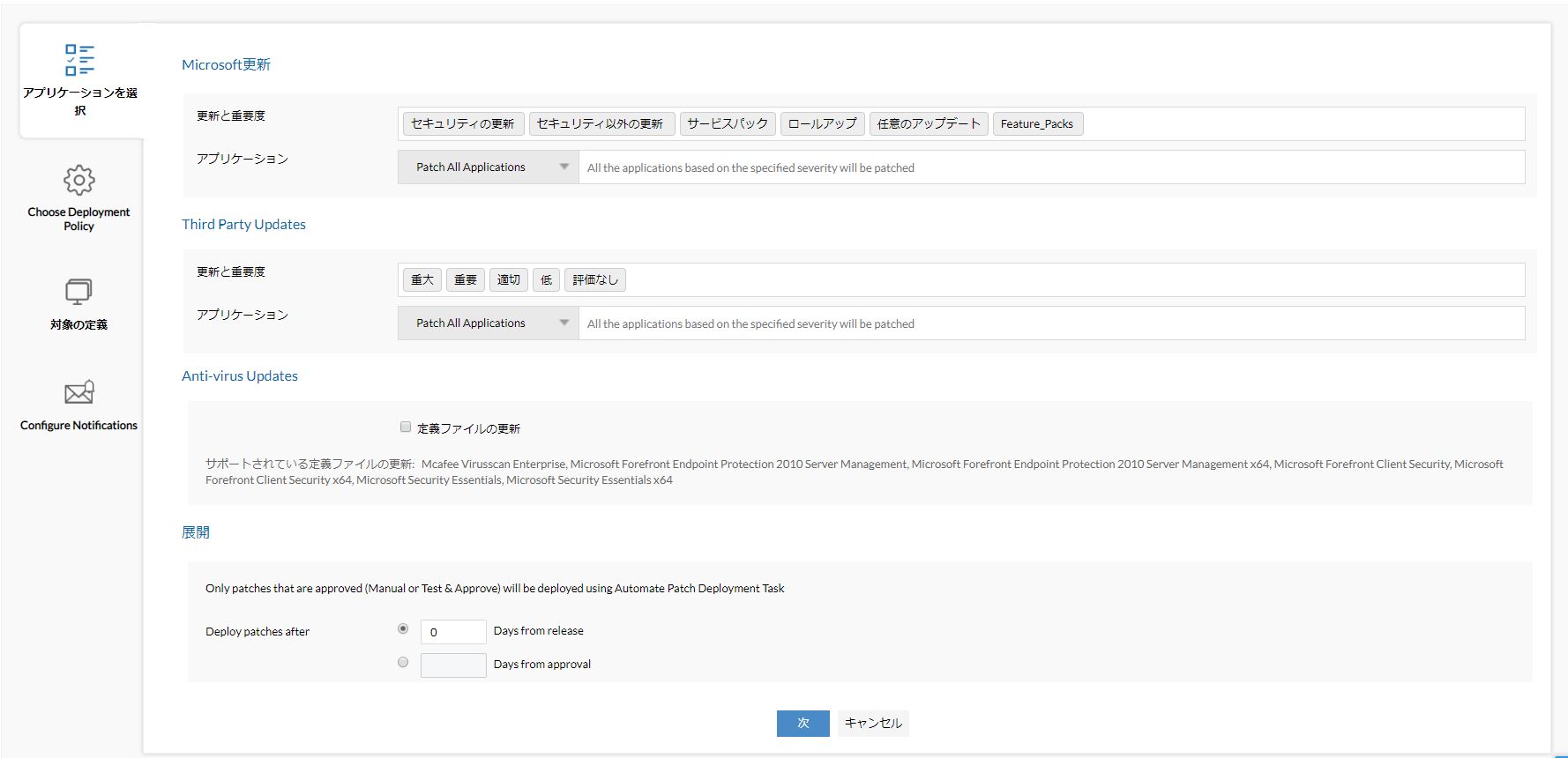

①自動配布するアプリケーションの選択

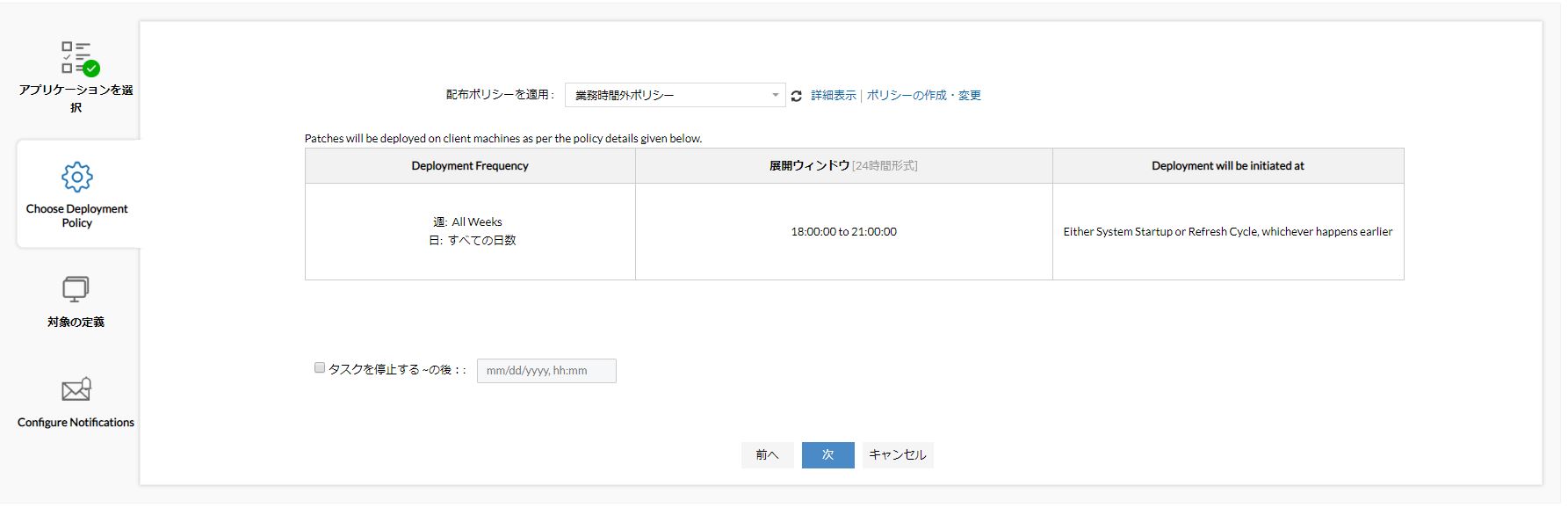

②配布ポリシーの選択

③パッチ配布対象の選択

④通知設定

①自動配布するアプリケーションの選択

パッチの重大度や、パッチの種類(Service Pack、Rollup、Feature Packsなど)ごとに自動でパッチを配布するアプリケーションを選択します。その際、特定のアプリケーションのみを選択したり、除外したりすることが可能です。こちらで特定のアプリケーションを除外することによって、固定のバージョンのままアプリケーションを利用することが可能になります。

※別途「パッチの拒否」機能においても、バージョンの固定化を行うことが可能です。パッチの拒否機能については次回のブログにてご紹介いたします。

② 配布ポリシーの選択

こちらで事前に作成した配布ポリシーを選択いたします。配布ポリシーの作成方法や詳細については前々回のブログをご参照ください。

拠点単位、ドメイン単位で配布対象を設定できることはもちろんですが、フィルタリングすることによって、各ドメイングループ単位、OU単位、カスタムグループ(グループ作成機能を用いて作成されたグループ)単位など、詳細に配布対象を絞り込むことが可能です。そのほか除外オプションもございますので、特定の対象にパッチを自動配布しないという設定も可能です。例えば、社内の全サーバーをカスタムグループ機能によってサーバーグループを作成し、パッチの自動配布の対象から除外するなどの運用が可能です。

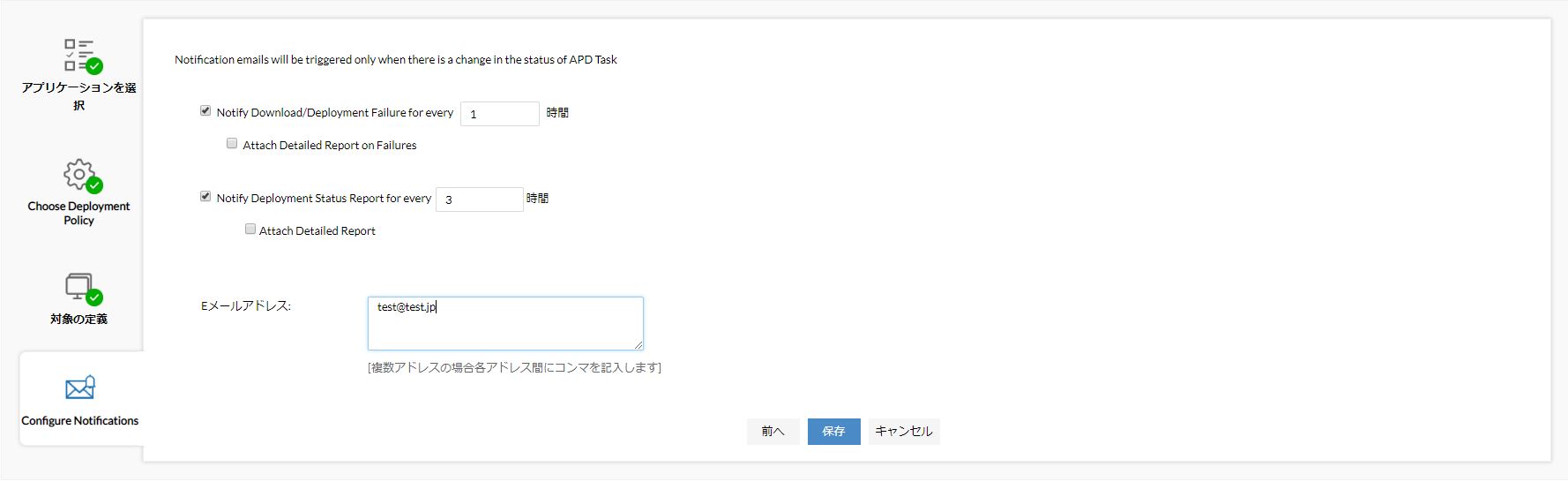

④通知設定

パッチ配布やダウンロードに失敗した場合やパッチの配布状況を知りたい場合など、指定した頻度ごとに、E-mailアドレスに通知を行うことができます。

以上です。本日は2018年11月度のMicrosoftセキュリティ更新プログラムの概要と、Desktop Centralのパッチ自動配布タスクをご紹介いたしました。

Desktop Centralについて、少しでもご興味を持っていただけましたら、「30日間の無料トライアル(評価版)」を是非お試しください。評価期間中は、無償で弊社の技術サポートを受けられます。

<<Desktop Centralのダウンロードページ>>

https://www.manageengine.jp/products/Desktop_Central/download.html

それではSee you next month!

【参照先URL】

Microsoft社

2018 年 11月のセキュリティ更新プログラム

https://portal.msrc.microsoft.com/ja-jp/security-guidance/releasenotedetail/ff746aa5-06a0-e811-a978-000d3a33c573

Microsoft社

2018 年 11月のセキュリティ更新プログラム (月例)

https://blogs.technet.microsoft.com/jpsecurity/2018/11/14/201811-security-updates/

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

2018年 11月マイクロソフトセキュリティ更新プログラムに関する注意喚起https://www.jpcert.or.jp/at/2018/at180046.html

IPA 情報処理推進機構

Microsoft 製品の脆弱性対策について(2018年11月)

https://www.ipa.go.jp/security/ciadr/vul/20181114-ms.html

フィードバックフォーム

当サイトで検証してほしいこと、記事にしてほしい題材などありましたら、以下のフィードバックフォームよりお気軽にお知らせください。